Problem:

Ein Task, der auf älteren Windows-Versionen per Gruppenrichtlinie angelegt wurde, wird auf Windows 10 Clients nicht mehr angelegt.

Fehlermeldung in der Ereignisanzeige des Clients [ANWENDUNG]:

Das Computer „**TASKNAME**“-Einstellungselement im Gruppenrichtlinienobjekt „GRUPPENRICHTLINIENNAME {39E64460-2198-40DC-9EE1-6EBDAC1D7E40}“ wurde aufgrund eines Fehlers nicht angewendet. Fehlercode: „0x80090005 Ungültige Daten“ Dieser Fehler wurde unterdrückt

Ursache:

Windows 10 geht mit Benutzerrechten anders um als ältere Betriebssysteme – wer Näheres wissen möchte, sollte via Google eine Recherche starten

Lösung:

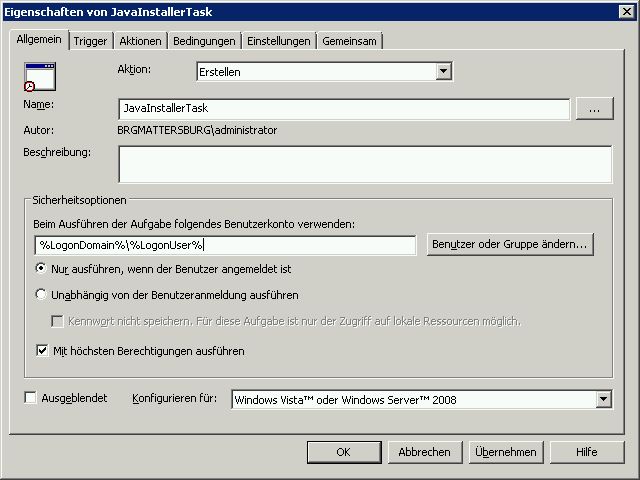

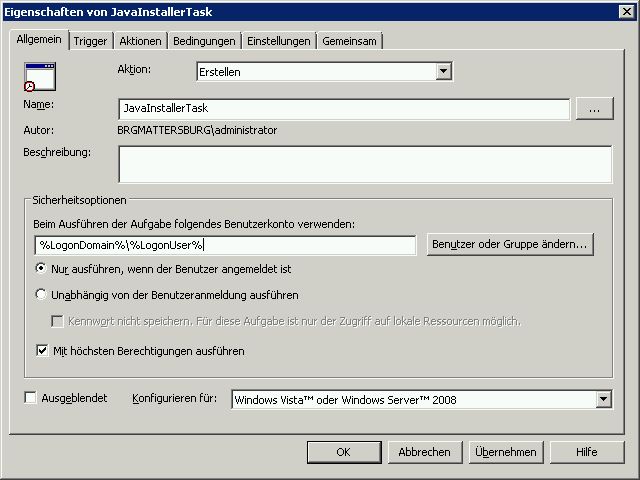

1.) Gruppenrichtlinie für den geplanten Task wie gewohnt erstellen, Feld „%LogonDomain%\%LogonUser%“ unverändert lassen (auch nicht anklicken!), geplanten Task nach Abschluss aller Konfigurationen auf den anderen Registern wie hier dargestellt speichern!

2.) Die Gruppenrichtlinie im SYSVOL suchen:

Beispiel:

\\dc2\SYSVOL\contoso.com\Policies\{87EF1792-C05E-458B-A0FF-97D92210FBE3}\Machine\Preferences\ScheduledTasks

3.) die Datei „ScheduledTasks.xml“ mit einem Editor öffnen und folgende Einträge ändern:

runAs = „%LogonDomain%\%LogonUser%“ –> runAs=“S-1-5-18″

<UserId>“%LogonDomain%\%LogonUser%“</UserId> –> <UserId>S-1-5-18</UserId>

Erklärung:

Jeder Standardbenutzer hat eine eigene SID, jene von „NT Autorität\System“ ist eben S-1-5-18.

Dieses Systemkonto verfügt über höchste Rechte, die evtl für das Ausführen des Tasks benötigt werden und hat natürlich kein Passwort.

Eine Auflistung aller anderen „Well known SID“ gibts zb hier

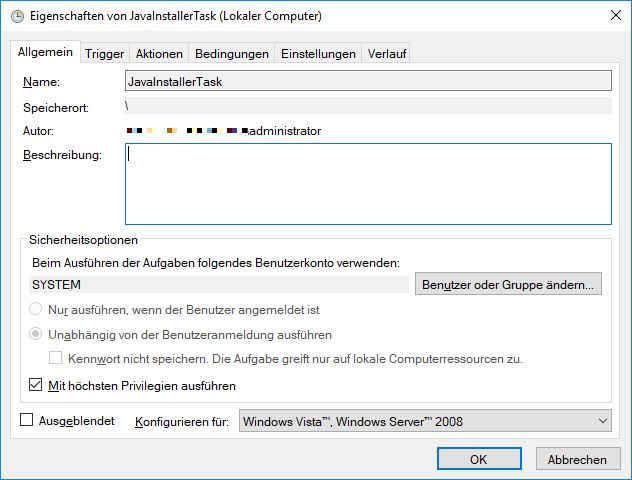

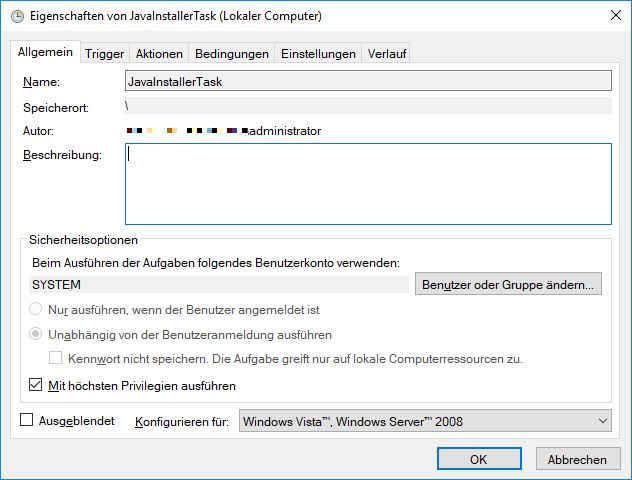

ERGEBNIS:

In der Gruppenrichtlinienverwaltung erscheint nun in der Anzeige bei Benutzer-ID leider „S-1-5-18“, am Windows 10 – Client wird der Task jedoch mit dem Systemaccount eingetragen.