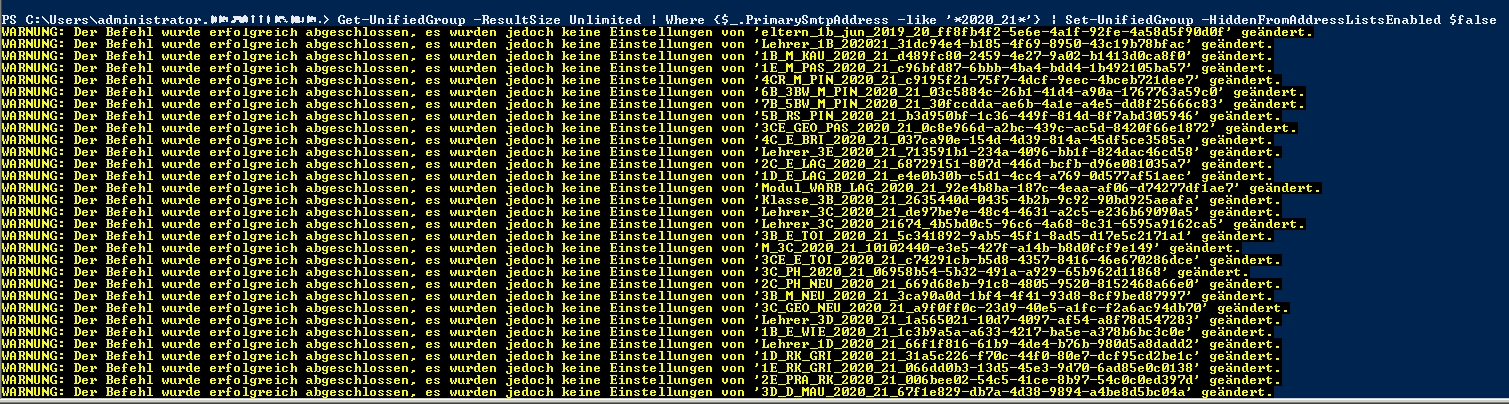

Nachdem man (bei vernünftiger Strukturierung) alle User innerhalb des Active Directory in einer (oder mehrerer) Sicherheitsgruppen hat, ist der Wunsch naheliegend, diese Gruppen als Mailverteiler zu nutzen.

Diese Gruppen nennen sich dann in Office 365 “E-Mail-aktivierte Sicherheit-Gruppe”.

Der Vorteil:

Die Erweiterung dieser Mailverteiler erfolgt ausschließlich “On Premises”, weitere Konfigurationen in der Cloud sind nicht nötig, dh, ein User, der der Sicherheitsgruppe im AD hinzugefügt wird, ist automatisch nach der nächsten Synchronisation Empfänger der Mail-Verteilerliste.

ACHTUNG:

Es werden zur Mails an USER zugestellt, die direkt Mitglied dieser E-Mail-aktivierten Sicherheitsgruppe sind!!!

Mitglieder ein (E-Mail-aktivierten) Sicherheitsgruppe, die ihrerseits Mitglied einer E-Mail-aktivierten Sicherheitsgruppe ist, bekommen kein Mail!!!

Beispiel:

Es gibt 3 EASG (E-Mail-aktivierten Sicherheitsgruppe):

buchhaltung@corona.at

[Members: Hanna, Marie (User)]

consulting@corona.at

[Members: Franz, Werner (User)]

AlleMitarbeiterInnen@corona.at

[Members:

buchhaltung (group)

consulting (group)

Chef (User)

Prokurist (User) ]

—>>>

Ein Mail an “AlleMitarbeiterInnen@corona.at” erreicht NUR folgende User:

Chef, Prokurist

Die Mitglieder der anderen Gruppen erhalten KEIN MAIL – es wird auch keine Fehlermeldung ausgegeben seitens EXCHANGE!!!! |

Die Vorgangsweise:

Es gibt in der GUI keine Möglichkeit, einer Sicherheitsgruppe eine Mailadresse zuzuweisen, daher muss man hier einen Umweg beschreiten.

Ich versuche, dies hier möglichst klar und dennoch kurz auf den Punkt zu bringen.

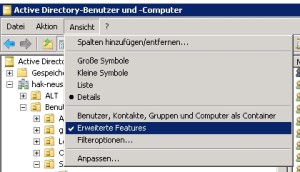

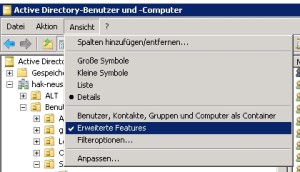

1.) Erweiterte Features aktivieren:

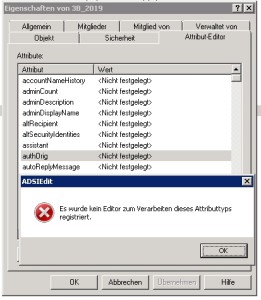

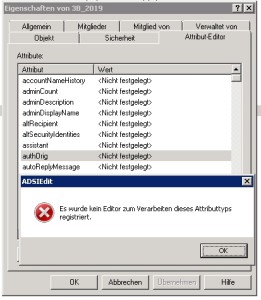

2.) Attribute anzeigen lassen:

3.) folgende Attribute ändern:

Anmerkung:

Hier werden nur jene Attribute angeführt, die für die Mailverteilerliste relevant sind! Alle anderen (wie zb distinguishedName, GroupType, member, etc) werden hier NICHT besprochen, da sie durch Anlegen der Gruppe bereits vorhanden sind!!!

| NAME |

WERT (immer einzeilig!) |

BESCHREIBUNG |

Pflichtfeld

oder

Optional |

authOrig

[siehe Anmerkungen unten] |

CN=Rudi.Ruessel,OU=CHEF,

OU=Benutzer,

DC=Corona,DC=local |

User (einer oder mehrere), die berechtigt sind, an den Mailverteiler Nachrichten zu senden

Anm: alle anderen können dann nichts mehr versenden |

optional |

| description |

Schefs |

Beschreibung der Gruppe |

optional |

| DisplayName |

Schefs |

Anzeigename |

otional |

| mail |

Vorgesetzte@Corona.at |

Adresse des Verteilers |

Pflicht |

| mailnickname |

Schefs |

Kurzname für das Adressbuch |

optional |

| managedBy |

CN=Rudi.Ruessel,OU=CHEF,

OU=Benutzer,

DC=Corona,DC=local |

Besitzer der

Gruppe |

optional |

| msExchHideFromAddressLists |

True / False / Nicht gesetzt |

Ob die Verteilerliste im Addressbuch angezeigt wird |

optional |

| proxyAddresses |

SMTP:Vorgesetzte@Corona.at

smtp:vorgesetzte@Virus.com

smtp:vorgesetzte@StayAtHome

smpt:chef@corona.atWICHTIG:

es muss unbedingt auchsmtp:schueler@

Corona.onmicrosoft.com

enthalten sein |

Liste der zusätzlichen Mailadressen für diese Liste;[Anm.: in meinen Tests musste hier in jedem Fall etwas eingetragen sein - dh, zumindest die Mailadresse mit großem

SMTP:

davor

] |

Pflicht |

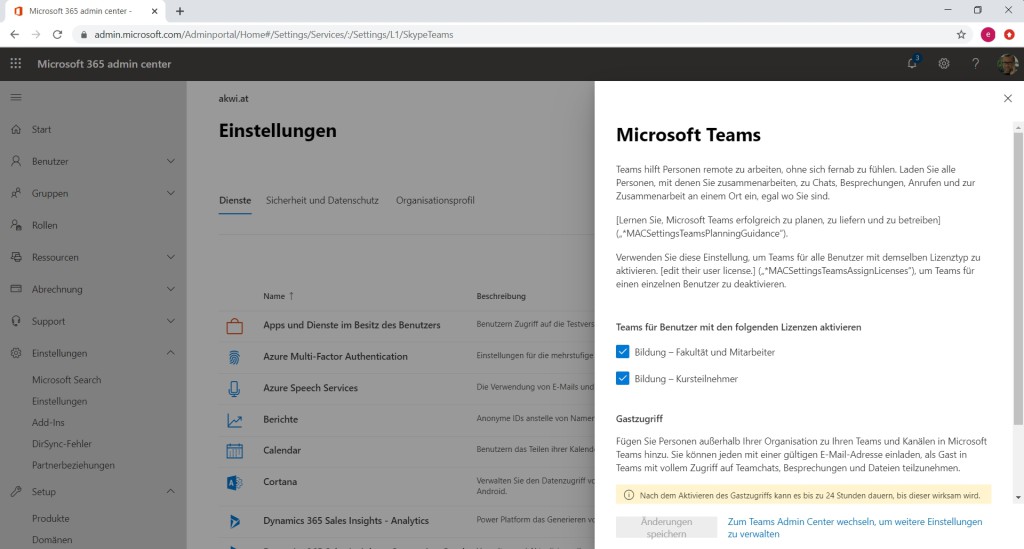

Nachdem diese Werte befüllt wurden (zumindest die Pflichtfelder), wechselt die Gruppe in Office365 nach der nächsten Synchronisation automatisch in den Zustand ”E-Mail-aktivierte Sicherheit-Gruppe”.

Meine Tests ergaben, dass es mitunter mehrere Stunden dauern kann, bis sich auf alle Ebenen in der Cloud durchgesprochen hat, wenn man Members diesen Gruppen hinzufügt oder entfernt.

Dies geschieht dann aber in allen Apps, dh, auch Teams, die darauf aufbauen, bekommen die Meldung

“x.y wurde der Gruppe hinzugefügt bzw. entfernt”.

Anmerkung zu AuthOrig:

Beim Versuch, dieses Feld zu befüllen, erscheint folgende Meldung:

“ADSIEdit: Es wurde kein Editor zum Verarbeiten dieses Attributtyps registriert”

Lösung:

per Script dieses Feld befüllen, danach lässt es sich nach Belieben – so wie alle anderen Felder – unter den Attributen ändern.

Folgendes Script kann als Vorlage verwendet werden – Änderungen müssen davor allerdings gemacht werden (wie angegeben als Kommentar)

'On Error Resume Next

Const ADS_SCOPE_SUBTREE = 2

Const ADS_PROPERTY_APPEND = 3

Set objConnection = CreateObject("ADODB.Connection")

Set objCommand = CreateObject("ADODB.Command")

objConnection.Provider = "ADsDSOObject"

objConnection.Open "Active Directory Provider"

Set objCommand.ActiveConnection = objConnection

objCommand.Properties("Page Size") = 1000

objCommand.Properties("Searchscope") = ADS_SCOPE_SUBTREE

'###########################################################################

'folgendes an die eigene Infrastruktur anpassen!

'ACHTUNG: es wird das Attribut AuthORIG in ALLEN Gruppen dieser OU befüllt -

'Änderungen können danach manuell im AD erfolgen....

'ACHTUNG: das MUSS in einer Zeile stehen!

'###########################################################################

objCommand.CommandText = "SELECT userPrincipalName, name, distinguishedName FROM 'LDAP://OU=Testgruppe,OU=Benutzer,DC=Corona,DC=local' WHERE objectCategory='group'"

'###########################################################################

'Ende der nötigen Änderungen

'###########################################################################

Set objRecordSet = objCommand.Execute

objRecordSet.MoveFirst

Do Until objRecordSet.EOF

Wscript.Echo objRecordSet.Fields("distinguishedName").Value

Set objUser = GetObject("LDAP://" & objRecordSet.Fields("distinguishedName").Value)

'###########################################################################

' hier den künftigen Besitzer eintragen - oder "irgendwas" und danach im AD ändern

'###########################################################################

neuerBesitzer = "CN=chef,OU=Vorgesetzte,DC=Corona,DC=local"

'###########################################################################

' Ende der nötigen Änderungen

'###########################################################################

objUser.Put "authorig", NeuerBesitzer

objUser.SetInfo

objRecordSet.MoveNext

Loop