Step-by-Step-Anleitung: VLAN und die Bedeutung von “Default Gateway” für den Internetzugang

Nachdem wir im LAN bereits Alles funktioniert, wollen wir noch ins Internet. Hier kommt nun dem “Default Gateway” besondere Bedeutung zu.

Wenn man so will, dann könnte man “Gateway” mit “Ausfahrt” und “default” mit “Standard” übersetzen, und hätte damit die Hauptaufgabe des “default Gateway” – der STANDARDAUSFAHRT verstanden…

Tatsächlich ist es so, dass alle Netzwerkanfragen, die nicht zum eigenen Subnetz gehören, an diese STANDARDAUSFAHRT weiter.

Im üblichen Fall ist dies der Router oder Layer3-Switch bzw. die zum jeweiligen VLAN-Interface gehörende IP-Adresse (bei uns: 172.16.x.254).

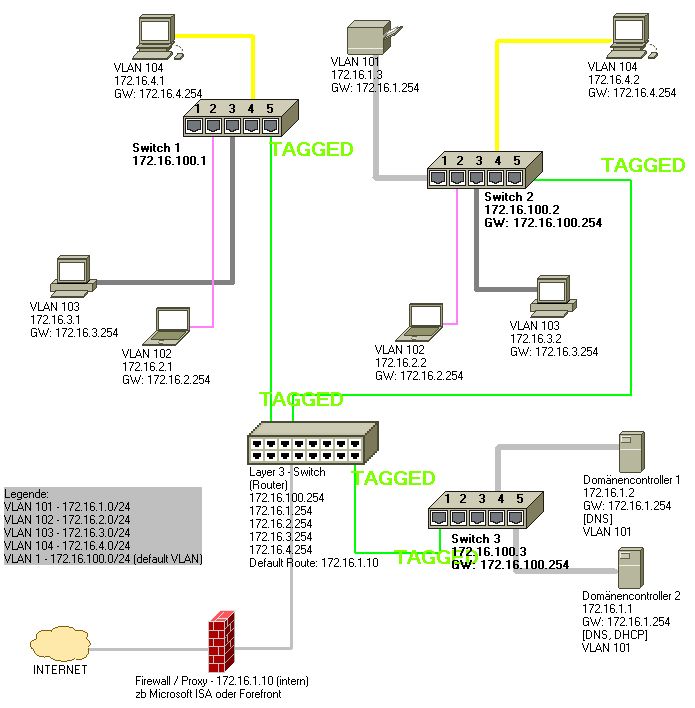

Zur besseren Veranschaulichung sollte folgende Erweiterung der uns schon bekannten Grafik dienen:

Da nun Anfragen an Adressen im WAN (= Internet) in einem uns gänzlich “unbekannten” Subnetz liegen, muss diese der Layer3-Switch per default an die Firewall/ den ISA-Server / etc. weiterleiten. Dieser wiederum routet zwischen dem LAN und dem WAN und bringt uns die “weite Welt” auf den PC ![]()

Zur Konfiguration:

- statische Route am Layer-3-Switch für den Internetzugang eintragen

(default Gateway des Switchs)

Diese Route dient dazu, dass jeder Request an eine Adresse, die zu keinem VLAN gehört, an dieses Gateway weitergeleitet wird

(Gateway kann sein: Router des Providers; Proxy-Server; eigene Firewall; anderer Layer3-Switch; etc)

ip route-static 0.0.0.0 0.0.0.0 172.16.1.10

0.0.0.0 steht für alle IP-Adressen mit allen Subnetzmasken

172.16.1.10 ist der “default Gateway” zum ISA-Server - am “Gateway” muss ebenfalls die “Retour-Route” eingetragen werden

für den ISA-Server wäre dies:

in der Command-Shell (start/ausführen/cmd)

route -p add 172.16.0.0 mask 255.255.0.0 172.16.1.254

(dadurch werden alle Requests, die der ISA/Forefront an eine Adresse aus 172.16.0.0/16 weiterleiten soll, an den Layer3-Switch weitergeleitet)

Damit wären alle Arbeiten rund um VLANs in dieser Artikelserie besprochen worden.

Im nächsten Artikel widme ich mich nun der Frage, ob eine Umstellung auf VLANs in einem bestehenden Windows-Domänennetzwerk möglich ist!

Hallo,

erstmal möchte ich “Vielen Dank” sagen für die super Artikel und gleich mein Wissen anwenden. Wenn ich es richtig verstanden habe, dann müsste bei Switch 1 doch auch das GW 172.16.100.254 eingetragen werden?

Wie ist das eigentlich wenn ich zwei 4500g Switche über ein Trunk verbinde, wer ist denn dann das GW? wie sähe solch eine Konfiguration aus?

Gruß

Wolfgang

Hallo Wolfgang!

Danke für Dein Feedback!!!

Du hast recht, Switch 1 sollte als GW 172.15.100.254 eingetragen haben (ich werde bei Gelegenheit die Grafik dahingehend aufbessern…)

Was die Idee betrifft, 2 Layer-3-Switches über einen Trunk zu verbinden, um somit ein redundantes Netzwerk aufzubauen, so gibt es hier eine gute Diskussion rund um dieses Thema:

http://www.administrator.de/contentid/180974#comment-734766

Das Zauberwort würde hier VRRP oder HSRP heissen – siehe

http://de.wikipedia.org/wiki/Virtual_Router_Redundancy_Protocol

Leider kennt die 3COM 4500G – Command Line Reference (die immerhin 1154 Seiten umfasst) weder VRRP noch HSRP, was vermuten lässt, dass er diese Protokoll nicht beherrscht…

Einfach mal einen Blick ins Manual Deiner L3-Switches riskieren…

Gutes Gelingen weiterhin,

lg und Danke nochmal

Edi

Hallo,

vielen Dank für die schnelle Antwort, aber ich wollte keine Redundanz aufbauen. Die Switche stehen auf unterschiedlichen Etagen und auf jedem sind die identischen VLAN´s eingerichtet, so wie bei Switch 1 und 2 auf dem Schaubild. Nun möchte ich die beiden Switche(4500g) direkt miteinander verbinden. Das würde ich doch wieder mit einem Trunk machen ? Würde in dieser Konstellation jeder Switch (4500g) für sich routen ? oder kann nur einer das GW sein ? VRRP/HSRP macht doch nur dann Sinn, wenn die Clients mit beiden Switchen direkt verbunden wären, oder ?

Gruß

Wolfgang

Hallo Wolfgang!

Wenn ich dich richtig verstehe, dann besteht Deine gesamte Infrastruktur aus 2 Switches (4500G), an denen jeweils die Clients direkt angehängt sind. Andere Switches sind nicht in Betrieb.

In diesem Szenario würde ich das Routing nur auf jenem Switch aktivieren, an dem Dein Internetzugang hängt. Der andere Switch arbeitet lediglich auf Layer2 – und ist, wie von Dir richtig vermutet, als Trunk (= TAGGED) mit dem 1. Switch verbunden, der als L3 das Routing übernimmt.

Vielleicht noch als Nachtrag:

mit “das Routing nur auf jenem Switch aktivieren” meine ich, dass Du die Interfaces nur auf einem Switch einträgst (= L3), beim anderen reicht es, wenn Du die VLANs einträgst.

btw: ich habe noch ein paar Tools gebastelt, mit denen kannst Du für den 4500G bequem ACLs erstellen…

Hallo,

also ein Internetzugang habe ich nicht, da Insellösung. Brauch ich da überhaubt ein Routing, außer vielleicht beim Drucker oder NTP. Aber das kann ich doch beim 4500g mit dem Hybridport lösen?

Auf einem der Switche habe ich noch folgende Besonderheit:

- auf einem Port hängt ein Layer2 Switch (mit VLAN´s) (die sich auf dem 4500g wiederfinden) via einer WLAN-Bridge. Diese WLAN-Bridge kann VLAN (der Ethernet-Port kann als Trunk geschaltet werden).

Ich würde es so konfigurieren:

L2-Switch VLAN´s einrichten, ein Port als Trunk

Ehternet-Port des AP´s der mit L2-Switch verbunden, als Trunk

AP zu AP im Bridge-Mode

Ehternet-Port des AP´s der mit 4500g-Switch verbunden, als Trunk

Port auf der 4500g als Trunk

Wenn ich routen muss, muss ich das Routing auf dem 4500g (ohne Drucker) explizit deaktivieren, oder ist es egal?

Gruß

Wolfgang

Nachtrag:

welches GW bekommt der L2-Switch? Ich vermute das vom routenden Switch.

Gruß

Wolfgang

in aller Kürze (weil: bin schon im Wochenende

1.) ohne Routing keine ACLs!

2.) ob die AP’s beim Bridging den PVID-TAG übertragen, ist dem Manual zu entnehmen…

3.) warum wehrst Du Dich gegen ein vernünftiges Routing? Die Routen werden beim 4500G automatisch eingetragen, sobald Du ein Interface konfigurierst – und das brauchst Du für den Gateway ohnehin!

Wäre ich Du, wäre ich damit schon längst fertig, und würde nicht darüber nachdenken, ob mein Problem mit diesen Hybriddingern auch zu lösen ist.

L3-Routing ist sauber und gut

Ich würde empfehlen, einfach meine Artikelserie Schritt für Schritt durchzuarbeiten, ich habe für den 4500 sogar alle nötigen Befehle hingeschrieben…

Da sollte nichts schief gehen…

btw: ich würde das ganze vorerst ohne die APs machen, um zu Testen, ob alles im verkabelten Zustand läuft – und erst danach die APs ins Spiel bringen.

Gutes gelingen, schönes WE

Edi

ah, und ja: der L2 bekommt die InterfaceAdresse des jeweiligen VLANs als GW

Hallo,

ich habe eine Insellösung, das Routing brauche ich aber um von einem VLAN in das Andere zu gelangen? Obwohl der 4500g die Funktionalität Hybridport hat (kann Member in mehreren VLAN´s sein).

An einem Port des 4500g hängt folgende “Kette”:

L2-Switch mit mehreren VLAN´s (sind aif dem 4500g ebenfalls vorhanden) ein Port als Trunk –>

Ethernet Port von AP1 (eingerichtet als Bridge) als Trunk –>

via Wlan auf

Ethernet Port von AP2 (eingerichtet als Bridge) als Trunk –>

Port an der 4500g als Trunk

Hier auch beim Client als GW den 4500g eintragen?

Danke und Gruß

Wolfgang

Hallo,

danke für die tollen Artikel.

Ich habe leider noch immer ein “kleines” Verständnisproblem mit dem VLAN’s. Folgende Hardware / Config ist vorhanden:

- SHDSL-Router (QSC, 1 Port für Data, 1 Port für VoIP –> VLAN508)

- 1 Draytek Router V3300+ (4 x LAN, 4 x WAN)

- 1 Netgear Switch, 24 Port

- diverse Computer (Notebooks, PCs (meist apple))

- diverse VoIP-Telefon von Snom (300, 870)

Die Telefone hängen entweder direkt an einem LAN-Port, dann am Telefonswitch angeschlossen der Computer ODER es gibt einen kleinen “dummen” Switch (5-8 Port)…

Es gibt leider nicht genügend LAN Dosen das man die Telefone und die Computer physikalisch trennen kann. Bleibt also nur noch VLAN.

Die Telefon sind von QSC so eingestellt, dass diese nur (!) über VLAN 508 ansprechbar sind und nur darüber funktionieren.

Nach dem was ich bisher gelesen habe würde ich wie folgt anschliessen und konfigurieren:

Auf dem Netgear Switch:

- LAN Port 1-23 VLAN 1 + VLAN 508 –> untagged –> Port1 verbunden mit Router LAN Port 1

- LAN Port 24 VLAN 508 –> tagged –> verbunden mit Router LAN Port 2

Auf dem Draytek Router:

- LAN1: 192.168.1.0 /24; VLAN1

- LAN2: 192.168.2.0 /24; VLAN508

- WAN1: DHCP –> QSC-Modem DATA Port (später wird dieser ersetzt durch ein VDSL der Telekom); IP-Netz auf dem Modem: 192.168.0.0/24

- WAN2: DHCP –> QSC-Modem VoIP-Port; IP-Netz auf dem Modem: 10.255.0.0/24

Im Router müsste ich ja dann “nur” noch das jeweilige Default Gateway konfigurieren…oder?

Also z.B. alles was aus dem Netz am LAN Port 2 kommt, soll über das Default GW welches am WAN Port 2 hängt gehen…z.B. 10.255.0.0

Müsste doch funktionieren, oder habe ich da jetzt einen Denkfehler?

Hallo!

Leider fehlt mir anhand Deiner Beschreibung etwas der Durchblick (besonders der Satz Die Telefone hängen entweder direkt an einem LAN-Port, dann am Telefonswitch angeschlossen der Computer ODER es gibt einen kleinen “dummen” Switch (5-8 Port)…) ist für mich etwas verwirrend.

Ich meine, folgendes verstanden zu haben:

Du hast 2 Netze. Lan2 ist für die Telefonie, Lan1 ist für die PCs.

Nachdem es keinen Sinn gibt, zwischen diesen Netzen eine Verbindung herzustellen, wäre eine Lösung ganz einfach:

Du konfigurierst am Netzgear 2 VLANs.

Jeder PC soll nun an einen Port gesteckt werden, der im VLAN100 ist (und NUR DORT!!!)

(Du kannst es auch anders nennen, as you like…). An irgendeinen Port, der ebenfalls im VLAN100 ist (und NUR DORT!!!) hängst Du dann deinen Internetrouter.

Danach konfigurierst Du die Ports, an denen Telefone hängen, ins VLAN200 (und NUR DORTHIN) und nimmst abschließend einen zusätzlichen Port ins VLAN200, an den Dein Telefonrouter hängt.

Durch die VLANS kommt es nun zu keinem Verkehr zwischen den beiden Netzen, die Telefone können telefonieren und die PCs können ins Internet.

Hoffe, ich habe mich verständlich ausgedrückt und konnte Dir weiterhelfen!

lg

Edi

Hallo,

erst einmal danke für die Artikelserie. Zum Thema Layer-2-Switche habe ich eine Frage, was das Gateway bzw. die Default-Route angeht.

Mein Netzwerk besteht aus 4 HP-V1910 Switchen (Layer-2 und Layer-3 tauglich). Dabei habe ich folgende VLANs eingerichet:

VLAN 1 (default): 192.168.100.0/24 (Management-VLAN)

VLAN 10: 192.168.1.0/24 (GW: 192.168.1.254)

VLAN 102: 192.168.2.0/24 (GW: 192.168.2.254)

VLAN 103: 192.168.3.0/24 (GW: 192.168.3.254)

VLAN 104: 192.168.4.0/24 (GW: 192.168.4.254)

VLAN 105: 192.168.5.0/24 (GW: 192.168.5.254)

VLAN 106: 192.168.6.0/24 (GW: 192.168.6.254)

VLAN 500: 192.168.50.0/24 (GW: 192.168.50.254)

VLAN 510: 192.168.51.0/24 (GW: 192.168.51.254)

Die Switche befinden sich im VLAN 1 (Management VLAN) auf folgenden Adressen:

Switch 1 (Router): 192.168.100.254

Switch 2 (Layer-2): 192.168.100.2

Switch 3 (Layer-2): 192.168.100.3

Switch 4 (Layer-2): 192.168.100.4

Die oben aufgeführten VLAN-Inferfaces habe ich nur auf dem Switch 1 eingerichet. Mein Internet-Zugang erfolgt über ein Gateway mit der internen IP 192.168.2.1 im VLAN 102. Ich habe auf dem Switch 1 eine Default-Route mit folgenden Daten eingerichtet:

Destination IP-Address: 0.0.0.0

Mask: 0.0.0.0

Next hop: 192.168.2.1

Auf dem eigentlichen Gateway (Internet-Router) habe ich folgende statische Route eingerichtet:

Destination IP-Address: 192.168.0.0/16

Gateway: 192.168.2.254 (Switch 1)

Private: Yes (kein RIP möglich)

Nun zu meiner eigentlichen Frage: Was muss ich eigentlich auf den Switchen 2 – 4 eintragen, damit aus deiner Beschreibung heraus das Gateway eingetragen ist? Zur Zeit habe ich auf den Switchen 2 – 4 folgende statische Route eingetragen:

Destination IP-Address: 0.0.0.0

Mask: 0.0.0.0

Next hop: 192.168.100.254

Also das Gateway des VLAN 1 mit dem eingerichteten VLAN-Interface auf Switch 1.

Ist das so korrekt? Irgendwie geht die Namensauflösung bzw. teilweise auch der Internet-Zugriff sehr zäh? Ich habe schon alle möglichen Pings und Traces gemacht. Momentan erreiche ich von einem Host angeschlossen an Switch 2 so ziemlich alle Hosts aus jedem VLAN (ACL’s habe ich noch nicht eingerichtet).

Gruß Andre

Hallo,

vor meiner Frage erst einmal einen ganz herzlichen Dank für dieses sehr interessante und anschauliches Tutorial!!!

Zu diesem Kapitel habe ich noch eine kurze Frage in Bezug auf die Bemerkung “am Gateway muss ebenfalls die Retour-Route eingetragen werden”.

In meinem Fall ist das Gateway eine FritzBox 7390 mit der IP 192.168.x.1, welche ich am Routing Switch als Default Gateway eingetragen habe.

Aber wie richte ich die angesprochenen Retour-Route an der FB ein?

Gruß,

Matthias

Hallo!

Freut mich, wenn Dir meine Ausführungen weiter geholfen haben…

(und wenn Du mich dafür auf ein(e Kiste) Bier einladen möchtest: oben rechts gibts den Paypal-Button

Zu Deiner Frage:

“eine FritzBox 7390 mit der IP 192.168.x.1, welche ich am Routing Switch als Default Gateway eingetragen habe” deute ich jetzt mal so, dass Du damit meinst, dass Du auf Deinem Routing Switch eine statische Route für 0.0.0.0 Subnetz 0.0.0.0 zu Deiner FritzBox erstellt hast

(Die IP der Fritzbox als Default Gateway für das VLAN1 anzulegen wäre hier falsch!!! [manche Layer3-Switches lassen solche Mist-Konfigs zu...])

Die Retour-Route auf der Fritzbox sollte jetzt nicht das große Thema sein…

Ausgehend von folgender Anleitung:

http://service.avm.de/support/de/SKB/FRITZ-Box-7390/581:Statische-IP-Route-in-FRITZ-Box-einrichten

Nehmen wir an, Deine VLANs haben Interfaces aus dem Bereich 192.168.x.254, dann würde ich (ungetestet, weil ich keine Fritzbox hier habe) folgendes meinen:

[zweite Annahme: Deine Fritzbox hat die IP 192.168.100.1 - das Interface am Routing Switch ist 192.168.100.254]

—–

Klicken Sie auf die Schaltfläche “Neue IPv4-Route”.

Tragen Sie als “IPv4-Netzwerk” das zweite IP-Netzwerk (192.168.0.0) ein.

Tragen Sie als “Subnetzmaske” die Subnetzmaske des zweiten IP-Netzwerks (255.255.0.0) ein.

Tragen Sie als “Gateway” die IP-Adresse des Netzwerk-Routers aus dem FRITZ!Box-Heimnetz (192.168.100.254) ein, der die beiden IP-Netzwerke verbindet.

Aktivieren Sie die Option “IPv4-Route aktiv”.

—–

Falls sich die FritzBox weigern sollte, (weil sie ja bereits eine statische Route hat, die einen Teil von 192.168.0.0 abdeckt), dann musst Du zuerst diese bestehende Route knicken und danach die neue erstellen…

(ich würde zuvor die akutelle Konfig der FritzBox sichern….)

Gutes Gelingen,

lg

Edi

Hallo!

ich ändere auch gerade unser Schulnetz von Riese in 5 VLANs. Ein VLAN möcht ich für Gaste bzw soll isoliert sein, sodass keiner auf Resourcen wie Server etc kommt – nur Internetzugriff soll möglich sein. Welchen DNS Server bekommen die Clients in diesem VLAN zugewiesen? Auf das VLAN mit den Servern (Domain Controller etc.) soll der Zugriff ja gesperrt sein. Das Gateway stellt ja der L3 Switch bereit, aber das mit dem DNS habe ich noch nicht verstanden. Kannst du mir das kurz erklären?

Hallo!

Als DNS für die Gäste würde ich den von Google nehmen

8.8.8.8

Die andere Frage, die es zu klären gälte, ist jene, wie Du das mit dem DHCP-Server machst…

Falls der aber in einem anderen VLAN als die restlichen Server ist, ist das auch kein Problem…

(hier wird oft ein billiger Router mit DHCP-Funktion genommen, bei dem man den DHCP-Range ändern kann…)

Falls Du noch Fragen hast:

immer und gerne

gutes Gelingen

lg

Edi

Hi,

danke für die Einleitung.

Kurze Frage aber zum DHCP. Wie machst du das für die verschiedenen VLANs? Hast du jeweils einen eigenen DHCP Server oder macht das der Domäincontroller 2 irgendwie durchs routing?

Gruß

Markus

Servus!

Das Thema DHCP beschreibe ich hier:

http://www.schulnetz.info/vlan-teil4-dhcp-und-vlans-inkl-wds/

Gutes Gelingen

Lg

Edi

Hallo Eddi,

müsste in der Beschreibung am

” 2. “Gateway” muss ebenfalls die “Retour-Route” eingetragen werden

für den ISA-Server wäre dies:

in der Command-Shell (start/ausführen/cmd)

route -p add 172.16.0.0 mask 255.255.0.0 172.16.1.254

(dadurch werden alle Requests, die der ISA/Forefront an eine Adresse aus 172.16.0.0/16 weiterleiten soll, an den Layer3-Switch weitergeleitet) ”

nicht die Adresse 172.16.100.254 bekommen ?

Servus Toksoy,

Ich danke Dir für den Hinweis. Es bleibt jedoch dabei, dass 172.16.1.254 richtig ist, da dies in meinem Modell der Gateway des ISA-Servers mit der Adresse 172.16.1.10 ist.

Der Weg ist (vereinfacht) so zu verstehen:

Ein Paket kommt aus dem Internet retour zum ISA/TMG an seine öffentliche IP im WAN. Dieser routet dann weiter an seine interne IP (1721.16.1.10).

Von dort soll das Paket an den Client (zb 172.16.4.1).

Damit das funktioniert, wird das Paket durch die angesprochene Route vom ISA an dessen Gateway 172.16.1.254 weitergeleitet.

Der Layer3-Switch routet dann an den Gateway 172.16.4.254 –> und von dort kann das Paket nun an den Client 172.16.4.1

Ich hoffe, ich konnte das nachvollziehbar erlären.

Lg und gutes Gelingen bei Deinem Projekt

Edi